Page 18 - 清流雙月刊 NO.42

P. 18

MJIB

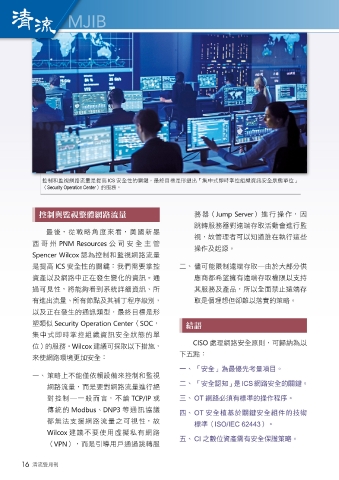

控制和監視網路流量是提高 ICS 安全性的關鍵,最終目標是形塑出「集中式即時掌控組織資訊安全狀態單位」

(Security Operation Center)的服務。

控制與監視整體網路流量 務 器(Jump Server)進行操作,因

跳轉服務器對遠端存取活動會進行監

最後,從戰略角度來看,美國新墨

視,故管理者可以知道誰在執行這些

西哥州 PNM Resources 公司安全主管

操作及起源。

Spencer Wilcox 認為控制和監視網路流量

是提高 ICS 安全性的關鍵:我們需要掌控 二、 儘可能限制遠端存取─由於大部分供

資產以及網路中正在發生變化的資訊。通 應商都希望擁有遠端存取權限以支持

過可見性,將能夠看到系統詳細資訊、所 其服務及產品,所以全面禁止遠端存

有進出流量、所有節點及其補丁程序級別, 取是個理想但卻難以落實的策略。

以及正在發生的通訊類型,最終目標是形

塑類似 Security Operation Center(SOC, 結語

集中式即時掌控組織資訊安全狀態的單

CISO 處理網路安全原則,可歸納為以

位)的服務。Wilcox 建議可採取以下措施,

下五點:

來使網路環境更加安全:

一、 「安全」為最優先考量項目。

一、 策略上不能僅依賴設備來控制和監視

二、 「安全認知」是ICS網路安全的關鍵。

網路流量,而是要對網路流量進行絕

對控制─一般而言,不論 TCP/IP 或 三、 OT 網路必須有標準的操作程序。

傳統的 Modbus、DNP3 等通訊協議

四、 OT 安全植基於關鍵安全組件的技術

都無法支援網路流量之可視性,故

標準(ISO/IEC 62443)。

Wilcox 建議不要使用虛擬私有網路

五、 CI 之數位資產需有安全保護策略。

(VPN),而是引導用戶通過跳轉服

16 清流雙月刊